3 年以上前、Microsoft が Windows 11 を発表したとき、このオペレーティング システムはすぐに多くの論争を巻き起こしました。

Microsoft が 3 年以上前に Windows 11 を発表したとき、すぐに物議を醸しました。その型破りなインターフェイスのためだけでなく、ハードウェア要件が高いため、TPM やセキュア ブートなど、多くのシステムが Windows 11 を適切に実行できなくなっていました。

Microsoft は、TPM (Trusted Platform Module) 2.0、VBS (仮想化ベースのセキュリティ)、セキュア ブートなどの機能が Windows 11 PC にとって重要である理由を繰り返し説明してきました。 Microsoft は、Windows 11 によって提供されるセキュリティ上の利点が強化されているため、ユーザーの PC がこれらの機能をサポートしていることを要求しており、これらの機能がどのように機能するかをより詳しく説明するためのビジュアル デモをリリースしました。

最近、Windows 11 24H2 機能更新に伴い、Microsoft は公式 Web サイト上のサポート記事の 1 つ「BitLocker による自動デバイス暗号化」(Microsoft では「Auto-DE」と呼んでいます) を更新しました。この文書では、デバイスの暗号化に TPM とセキュア ブートが必要な理由について言及していることに注目してください。

以下は編集前のサポートドキュメントの内容です。

デバイス暗号化が利用できないのはなぜですか?

Device Encryption が利用できない理由を判断する手順は次のとおりです。

1. [スタート] メニューから、「システム情報」と入力し、結果リストで [システム情報] を右クリックし、[管理者として実行] を選択します。

2. [システムの概要 - 項目] リストで、[自動デバイス暗号化サポート] または [デバイス暗号化サポート] の値を探します。

- この値は、デバイス暗号化を有効にできない理由を示します。

- 値が前提条件を満たしていることを示している場合、デバイス暗号化は現在デバイスで利用可能です。

編集後のサポート文書の内容は次のとおりです。

デバイス暗号化が利用できないのはなぜですか?

Device Encryption が利用できない理由を判断する手順は次のとおりです。

1. [スタート] メニューから、「システム情報」と入力し、結果リストで [システム情報] を右クリックし、[管理者として実行] を選択します。

2. [システムの概要 - 項目] リストで、[自動デバイス暗号化サポート] または [デバイス暗号化サポート] の値を探します。

この値は、デバイス暗号化のサポート ステータスを示します。

- 前提条件を満たしています: デバイスでデバイス暗号化が利用可能であること

- TPM は使用できません: デバイスにトラステッド プラットフォーム モジュール (TPM) がないか、BIOS または UEFI で TPM が有効になっていません。

- WinRE が構成されていません: お使いのデバイスには Windows 回復環境が構成されていません。

- PCR7 バインディングはサポートされていません: BIOS/UEFI でセキュア ブートが無効になっているか、起動中に周辺機器がデバイスに接続されています (専用のネットワーク インターフェイス、ドッキング ステーション、外部グラフィックス カードなど)。

この記事では基本的に、不足している「前提条件」が何であるかを詳しく説明します。これらには、TPM、WinRE (Windows 回復環境)、およびセキュア ブートが含まれます。

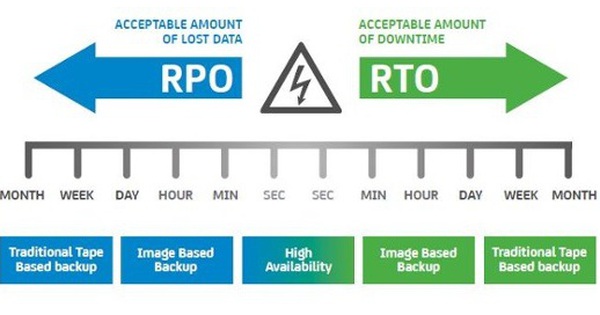

さらに、Microsoft は PCR7 についても言及しました。 PCR (プラットフォーム構成レジスタ) は、ハッシュ アルゴリズムを保存するために使用される TPM 上のメモリの場所です。 PCR プロファイル 7 (PCR7) は、BitLocker がバインドするものです。このバインディングにより、暗号キー (この場合は BitLocker キー) が、起動プロセスの前後ではなく、起動プロセス中の特定の時間中にのみ読み込まれることが保証されます。

ここでセキュア ブートが登場し、ブート中に必要な Microsoft Windows PCA 2011 証明書を検証および認証します。これは、無効な署名により BitLocker が 7 以外のプロファイルを使用することになるためです。

Windows 11 24H2 での BitLocker と暗号化への関心が再び高まっているのは、最近、レドモンドの大手企業が最新バージョンの Windows での Auto-DE の OEM 要件を予想外に引き下げ、家庭用 PC でも自動的に暗号化できるようにしたことがきっかけです。そのすぐ後に、同社は BitLocker キーの便利なバックアップおよびリカバリ ガイドもリリースしました。

少し前に、Microsoft も、TPM 2.0 が自社のオペレーティング システムにおける交渉の余地のない標準であることを再確認しました。

4.5 ★ | 2 票