世界中で最も人気のあるコラボレーション ツールの 1 つである Microsoft Teams 詐欺の潜在的な被害者は何百万人もいます。しかし、これらの詐欺を見分ける役立つ方法がいくつかあります。

ハッカーは Microsoft Teams を使用してフィッシング、ビッシング、クイッシング キャンペーンを開始し、ソーシャル エンジニアリングを使用して被害者をだまして機密の個人データを共有させています。世界で最も人気のあるコラボレーション ツールの 1 つである Microsoft Teams 詐欺の潜在的な被害者は何百万人もいます。しかし、それらを見つけるための役立つ方法がいくつかあります。

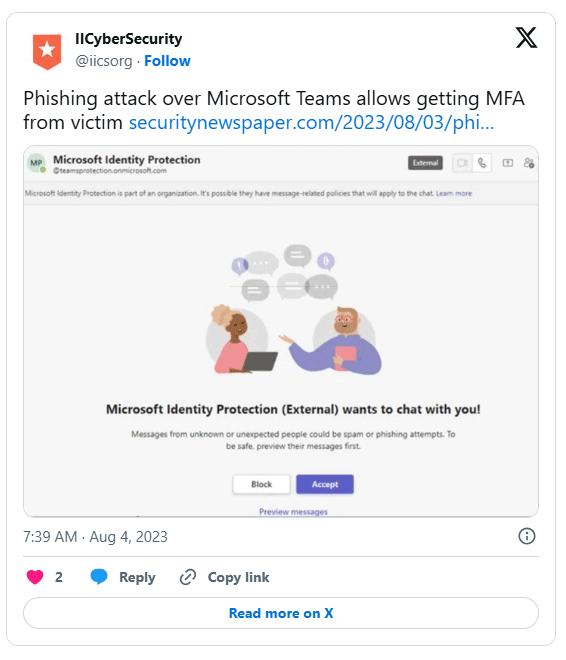

MFA 認証詐欺

SolarWinds 攻撃の背後にいるのと同じグループによるものと考えられるこの詐欺は、ソーシャル エンジニアリング戦術を使用して多要素認証をバイパスします。攻撃者は、以前に侵害した Microsoft 365 テナントを使用して、セキュリティをテーマにした新しい「onmicrosoft.com」サブドメインを作成し、新しいユーザーを追加します。また、攻撃者はテナントの名前を「Microsoft Identity Protection」などに変更します。

これらの Microsoft Teams 詐欺に注意してください。写真1

これらの Microsoft Teams 詐欺に注意してください。写真1

次に、ターゲットにチャット リクエストを送信します。ユーザーが同意すると、コードを含む MS Teams メッセージが送信され、デバイス上の Microsoft Authenticator アプリに入力するよう促されます。ターゲットが認証アプリにコードを入力すると、ハッカーはターゲットの Microsoft 365 アカウントにアクセスできるようになります。その後、攻撃者は MS 365 テナントから情報を盗んだり、管理対象デバイスを組織に追加したりする可能性があります。

Black Basta ランサムウェア攻撃

悪名高い Black Blasta ランサムウェア グループも、ソーシャル エンジニアリング キャンペーンを利用して電子メール アドレスをスパムで攻撃し、Microsoft Teams ログインをターゲットにしました。ハッカーは、同社の IT サポートまたはヘルプ デスクを装って MS Teams ユーザーに連絡し、進行中のスパム問題の解決を申し出ました。スパムには、サブスクリプションの確認、ニュースレター、電子メールの検証などの悪意のない電子メールが含まれ、ユーザーの受信箱をあふれさせました。

次に、ハッカーは過労状態の従業員に電話をかけ、リモート デスクトップ アクセス ツールをインストールさせ、ユーザーのマシンを制御できるようにしようとします。制御を掌握すると、リモート アクセス トロイの木馬 (RAT)、Cobalt Strike、DarkGate マルウェア、その他の危険なソフトウェアを含むさまざまなマルウェアをインストールできます。最終的に、Black Blasta はマシンを完全に制御し、ネットワークから可能な限り多くのデータを盗むことができます。

偽の Microsoft Teams 求人詐欺

求職者をターゲットにした偽の求人詐欺は以前から存在しており、詐欺師は Microsoft Teams チャットを利用して被害者を悪用しています。攻撃者は、偽の仕事についての電子メールを送信し、Microsoft Teams を使用して面接を行うことを提案します。最初の危険信号は次のとおりです。面接はすべてチャットで行われます。

その後、偽の仕事が提供され、会社のデータベースに情報を送信するよう求められます。一部の被害者は、PII と社会保障/税番号を求める Google ドキュメント フォームを受け取ります。場合によっては、被害者は仕事を遂行するために物品を購入したり、求人料を支払ったり、ギフトカードを購入したりするよう求められますが、これは求人に疑問があることを示す最も一般的な兆候の一部です。

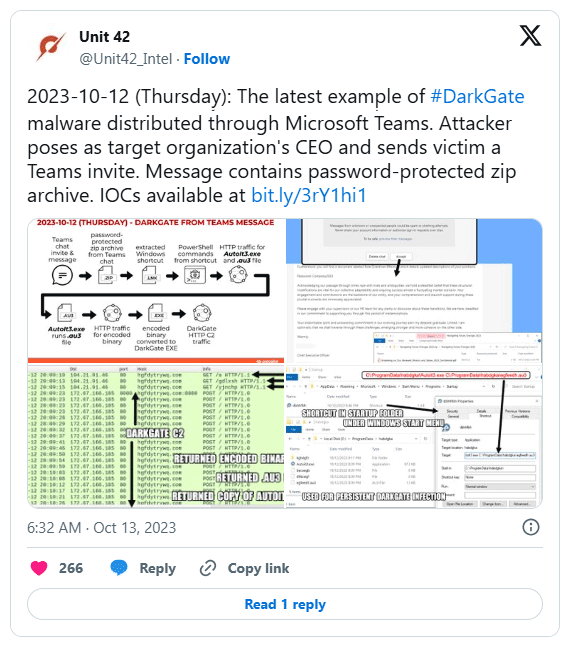

悪意のある ZIP ファイルを使用した偽の Microsoft Teams HR

これらの Microsoft Teams 詐欺に注意してください。写真2

これらの Microsoft Teams 詐欺に注意してください。写真2

攻撃者はITサポートチームになりすましただけでなく、人事スタッフも偽装しました。 2023 年に初めて検出されたこの攻撃は、以前に侵害された Microsoft 365 アカウントを使用して、人事担当者を装った何者かからのメッセージから始まりました。場合によっては、攻撃者が会社役員を装うことさえありました。

ターゲットは、従業員の休暇スケジュールが変更され、被害者を含む数人が影響を受けることを説明するフィッシング メッセージを受け取ります。フィッシング メッセージには新しいスケジュールのダウンロード リンクが含まれていますが、これは実際には DarkGate マルウェアへのリンクです。悪意のあるファイルがターゲット マシン上で実行されると、マルウェアがインストールされ、攻撃者にデバイスとそのデータへの完全なアクセス権が与えられます。

Microsoft Teams 経由で送信された悪意のある PDF ファイル

攻撃者はまた、侵害した Microsoft 365 アカウントを使用して、PDF ファイルに偽装した悪意のある実行可能ファイルを送信しました。この攻撃は、Microsoft Teams のチャットへの招待から始まり、これが受け入れられると、実際には一見無害な PDF ファイルがダウンロードされます。ただし、実際には、二重の拡張子を使用してユーザーを騙す悪意のある実行可能ファイルです。つまり、拡張子は PDF のように見えますが、実際は EXE です。

通常、このファイルには「Navigating Future Changes.pdf.msi」など、即時対応が必要な名前が付けられており、これを開くと実際にマルウェアがダウンロードされます。

自分を守る方法

Microsoft Teams で受信する外部メッセージや招待状には常に注意する必要があります。たとえ他の人からのものであるように見えても、特に受信を予期していなかったファイル、リンク、またはチャットへの招待が含まれている場合は、再確認することをお勧めします。 IT チームの正当な代表者からのものであることを確認しない限り、デバイスの制御を第三者に譲渡しないでください。電子メールやメッセージでの緊急の行動喚起は、よく考える前に行動を起こさせるように設計されているため、注意してください。

フィッシング詐欺から身を守るその他の方法には、リンクが安全かどうかを判断するリンク チェッカー サイトや、ドメインの正確な年齢を確認できるドメイン年齢チェッカー サイトを使用することが含まれます。悪意のあるフィッシング サイトは、多くの場合、数日、数週間、または数か月しか存続せず、アドレスを模倣してユーザーを騙そうとします。

4.5 ★ | 2 票